Estudio anual de Sophos revela que los correos electrónicos fueron la puerta de entrada del 30% de los ataques de ransomware: el 18% comenzó con un mensaje malicioso y el 13% con phishing.

De acuerdo al informe El estado del ransomware 2023, publicado por Sophos, el 66% de las empresas encuestadas a nivel global sufrieron estos ataques el año pasado, cifra similar a la reportada en el estudio año antepasado, pero 15 puntos porcentuales más alta que lo registrado en el 2020.

Algunos países han tenido más variaciones en el volumen de ataques que la media global. Según Sophos, Singapur reportó la tasa más alta de ataques de ransomware en el estudio, con el 84% de las organizaciones afectadas. Por el contrario, el Reino Unido reportó la tasa más baja de ataque (44%).

A nivel de sectores, las organizaciones educativas fueron las más propensas a haber experimentado un ataque de ransomware en el último año, con un 80% de la educación inferior y un 79% de la formación superior (institutos y universidades) que informaron haber sido afectados.

Con relación a los montos de rescates solicitados por los ciberdelincuentes y pagados por las víctimas, se ha notado un aumento considerablemente en el último año, con un pago promedio de rescate que se ha casi duplicado: se pasó de US$ 812 380 en 2022 a US$ 1 542 333 en 2023.

El estudio precisa que la proporción de organizaciones que pagan rescates más altos ha aumentado frente al estudio del 2022, con un 40% que informa pagos de US$ 1 millón o más en comparación con el 11% del año pasado. Por el contrario, solo el 34% pagó menos de US$ 100 mil, frente al 54% del año pasado.

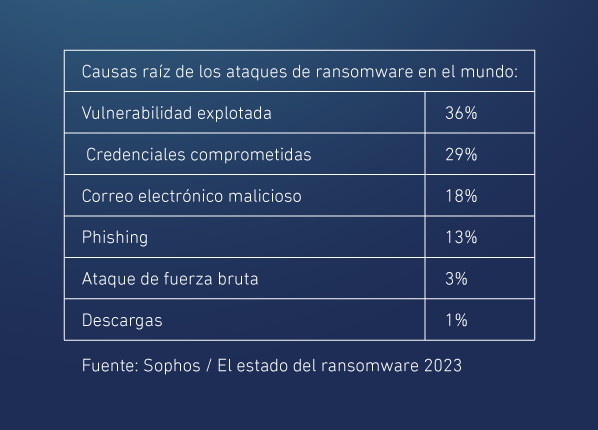

Los encuestados informaron que lo correos electrónicos fueron la causa de poco más del 30% de los ataques: el 18% comenzó con un correo electrónico malicioso y el 13% con phishing.

Según Sophos, el ransomware es posiblemente el mayor riesgo cibernético que enfrentan las organizaciones en la actualidad, dado el nivel de sofisticación y perfeccionamiento que han ido alcanzando en su diseño. Las formas de atacar o ingresar a las organizaciones, sin embargo, siguen valiéndose de la ingeniería social para lograr sus objetivos.

Los encuestados informaron que lo correos electrónicos fueron la causa de poco más del 30% de los ataques: el 18% comenzó con un correo electrónico malicioso y el 13% con phishing. En cambio, los ataques de fuerza bruta solo originaron el 3% de los casos y el 1% por descargas directas. La explotación de una vulnerabilidad del software es la causa más común (36%), seguida de las contraseñas comprometidas (29%).

En el caso del sector público, el estudio revela que tanto el gobierno central como federal tuvieron el mayor porcentaje de ataques que comenzaron con credenciales comprometidas (41%). Esto puede deberse, según los analistas de Sophos, a una mayor tasa de robo de credenciales en este sector, una menor capacidad para prevenir la explotación de credenciales robadas o una combinación de ambos.

El sector de medios de comunicación y entretenimiento reportó el mayor porcentaje de ataques originados por una vulnerabilidad explotada (55%), lo que refleja brechas de seguridad generalizadas. Las empresas del sector tecnológico reportaron las tasas más bajas tanto para vulnerabilidades explotadas (22%) como para credenciales comprometidas (22%). Sin embargo, informó las tasas más altas de ataques basados en correo electrónico: el 51% comenzaron en las bandejas de entrada de los usuarios.