Un estudio desarrollado por UNIT 42, la Unidad de Investigación y Amenazas de Palo Alto Networks, destacó que el grupo de cibercriminales Medusa, especializado en el secuestro y encriptación de información en organizaciones que utilizan Windows, ha intensificado sus tácticas de multiextorsión.

El grupo criminal ha desarrollado un ransomware homónimo, Medusa, cuya propagación, aprovecha las vulnerabilidades del sistema de sus víctimas, utilizando “webshells”, programas maliciosos que controlan los servidores web y ejecutan comandos no autorizados, detallaron.

Luego de instalarse, Medusa sobrevive sin que los antivirus convencionales y los equipos de TI puedan percatarse de su actividad maliciosa, porque hace uso de la técnica “Living off the land” (LOTL), que imita el comportamiento normal del sistema. Cuando ya está dentro del sistema, Medusa secuestra la información confidencial de la empresa encriptándola a nivel militar, renombrándola bajo la extensión «.medusa”, explicaron.

«En ese punto los archivos están convertidos en piedra, son completamente inaccesibles y la llave solo la tienen los criminales. Terrible es la sorpresa de las empresas cuando les llega un archivo de texto indicándoles que tienen que pagar para recuperar su información o que de lo contrario será publicada en el blog oficial de la agrupación criminal», detalló Kenneth Tovar Roca, Country Manager de Palo Alto Networks para Perú y Bolivia.

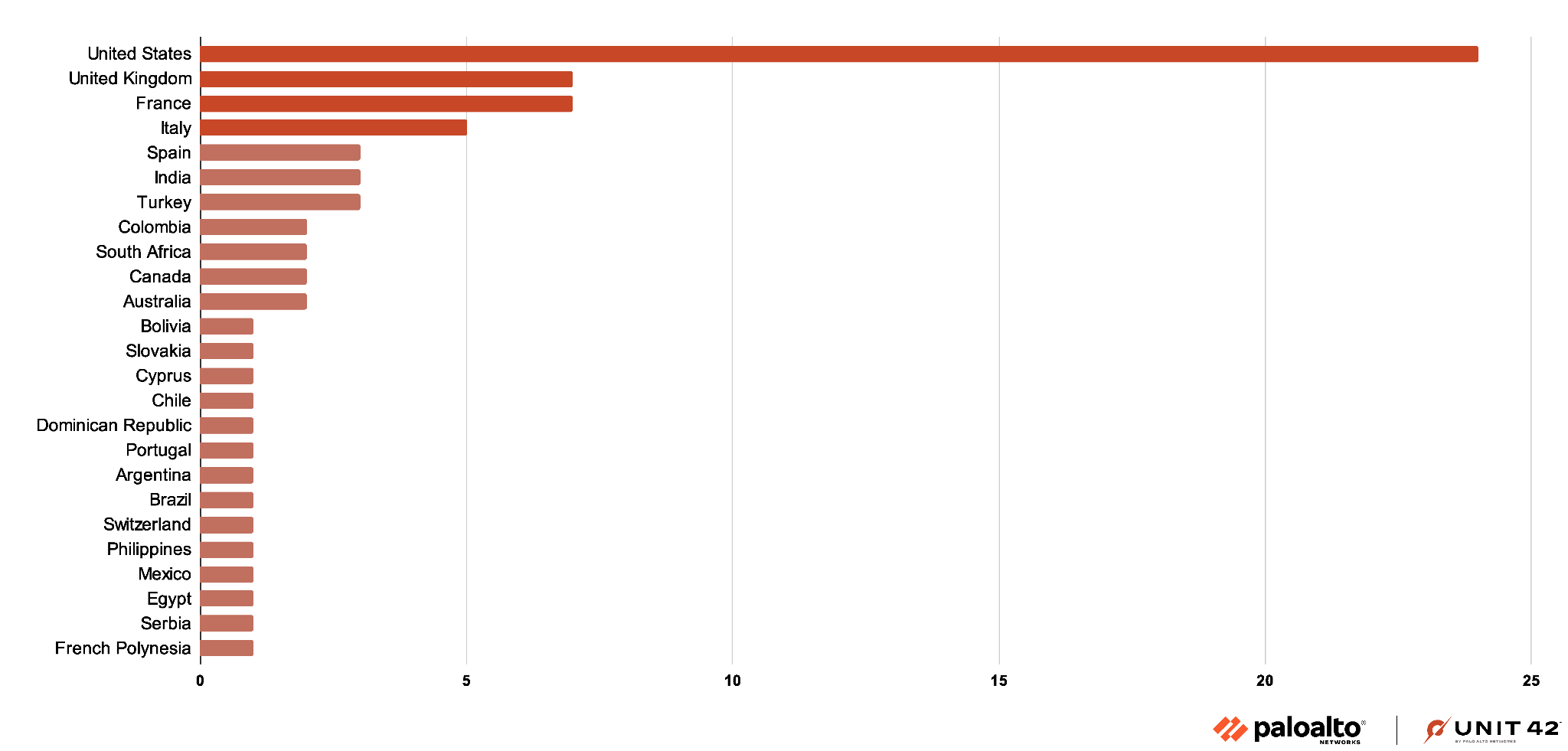

Solo en el año pasado el ransomware habría perjudicado a 74 instituciones alrededor del mundo, algunas de estas en países muy cercanos a Perú, como Bolivia, Brasil, Chile y Argentina.

Medusa, comentó Tovar, ha recrudecido sus ataques luego del lanzamiento de su blog en 2023, que utilizan como una herramienta de extorsión múltiple. Solo en el año pasado el ransomware habría perjudicado a 74 instituciones alrededor del mundo, algunas de estas en países muy cercanos a Perú, como Bolivia, Brasil, Chile y Argentina. “Nos encontramos frente a una amenaza real y nuestras industrias deben estar preparadas para afrontarlas», advirtió Tovar Roca.

Los criminales exigen dinero por la data. Además, tienen una tarifa estándar de US$10 000 por una prórroga para evitar que los datos se publiquen en el sitio web, y otras cantidades de dinero para que sus datos sean borrados o puedan descargarse.

Medusa es un “ransomware como servicio” (RaaS, por sus siglas en inglés), es decir que ellos desarrollan el producto y luego lo ofrecen a otros criminales para que lo compren o alquilen, ahorrándoles el esfuerzo de diseño y producción.

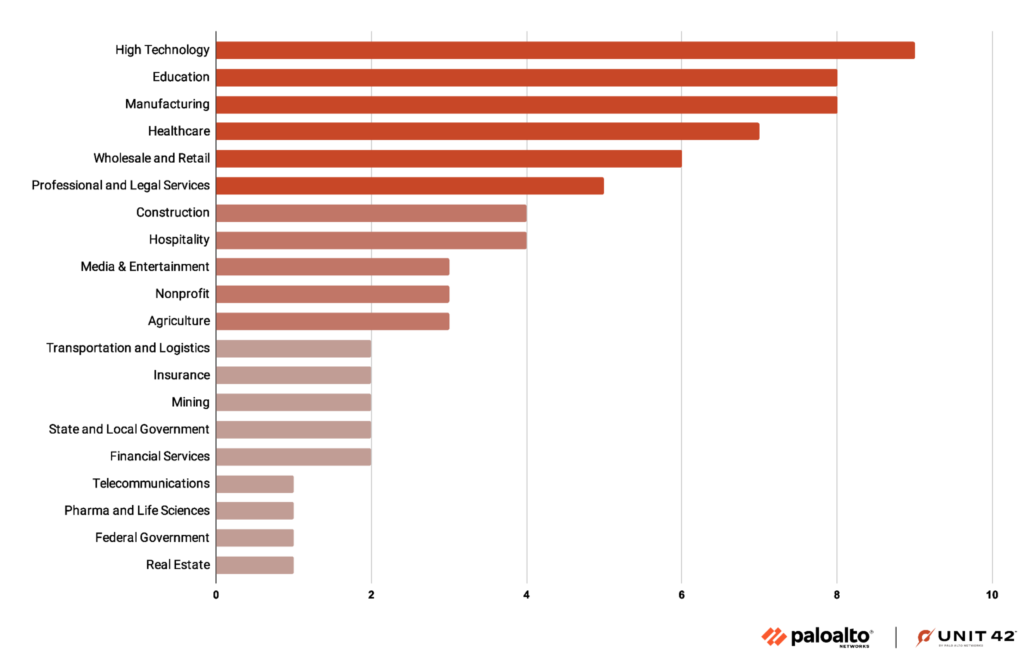

El ransomware Medusa no se limita a un único sector. Sin embargo, se sabe que entre los más afectados se encuentran las empresas de alta tecnología, educación, industria manufacturera, salud, consumo masivo y retail.