A nivel global, según Security Magazine, durante un día pueden ocurrir al menos 2200 ataques cibernéticos, equivalentes a un ataque cada 39 segundos. El phishing es en una de las tácticas más comunes dentro de ese grupo. Solo en 2022 hubo 3400 millones de correos spam diarios en el mundo. Y lejos de reducirse, siguen elevándose, tanto en la gran empresa como en la pyme.

En el Perú, Telefónica informó que el cibercrimen ha afectado a 36% de las pymes. Y solo en la primera mitad del 2024, según ESET, los peruanos recibieron más de un millón de ataques de phishing, lo que lo convierte en una amenaza muy relevante.

El phishing es una técnica que se vale del engaño – el criminal se hace pasar por una persona, empresa o servicio de confianza – para que la víctima, confiada, termine descargando un programa maligno que infecte los equipos. Y aun cuando la mayoría de los peruanos saben qué es, la incidencia de las distintas variedades de phishing sigue recolectando víctimas.

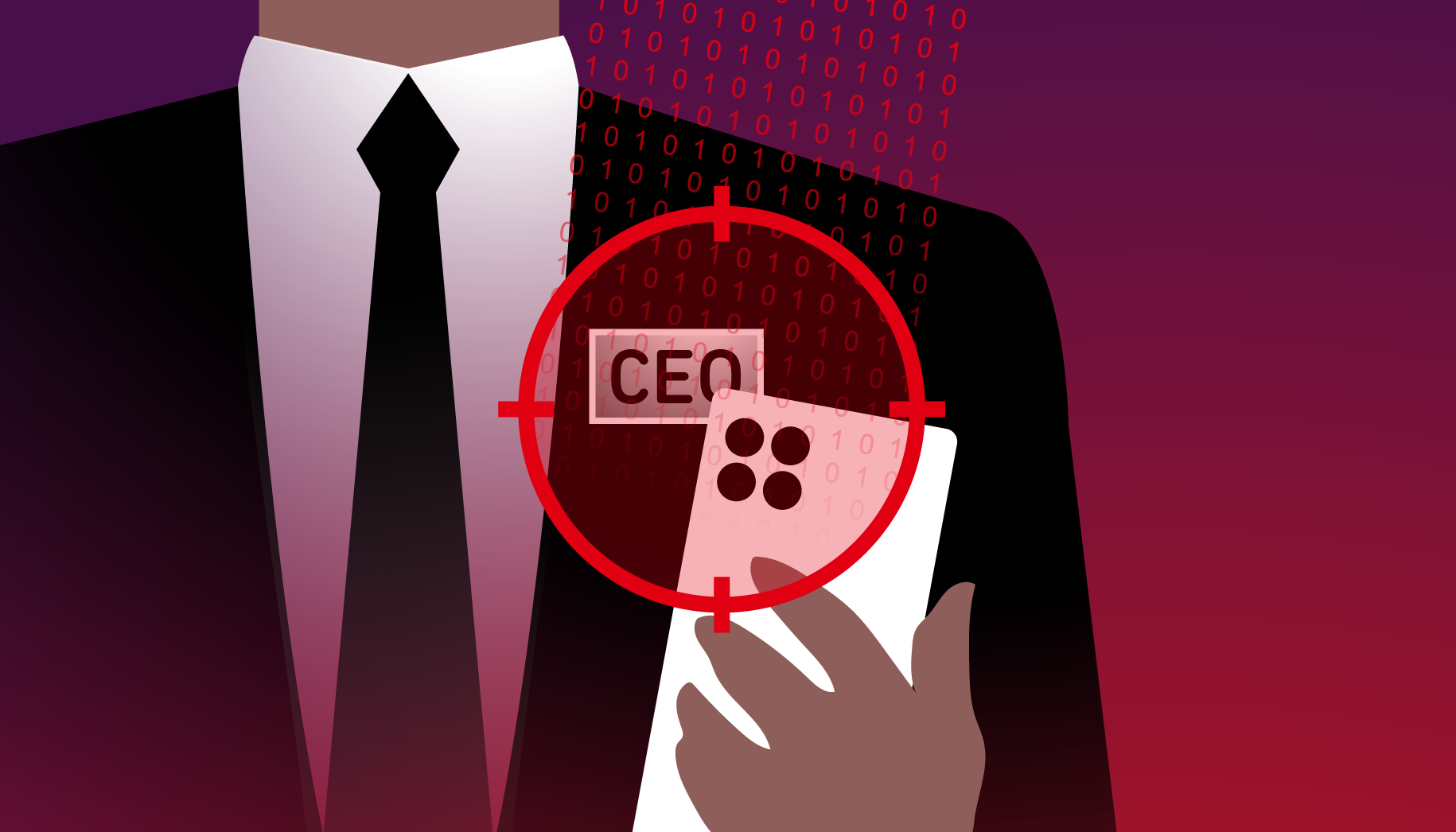

Una de esas modalidades es el whaling ¿De qué se trata? Son ataques a personas de alto rango de una organización mediante correos electrónicos personalizados que buscan obtener datos confidenciales, instalar malware o inducir a la víctima a realizar transferencias fraudulentas. En suma, robar datos o dinero, como cualquier otro phishing, pero esta vez es dirigido con un objetivo particular (spearphishing o pesca con arcón): infectar a personas con un alto nivel de privilegios en el acceso a datos de una organización, los “peces gordos” o ballenas.

Se podría pensar que, por ser presidente de un directorio o gerente, la víctima está bien prevenida. Pero no, porque el correo llega con el nombre y apellido del directivo junto a preguntas o asuntos frecuentes, lo cual genera confianza. Una investigación de PhishMe concluyó que el ransomware (secuestro de datos) se produce en el 97% de las veces luego de recibir emails con phishing.

En otra encuesta, realizada por la Healthcare Information and Management Systems Society (HIMSS), se reveló que la mayoría (59%) de los encuestados afirmó que el phishing de correo electrónico fue el punto inicial de compromiso del incidente de seguridad más grave y un 13% fueron por whaling.

Desde ESET explican que estos ataques tienen una sofisticación que combina técnicas de ingeniería social avanzada y requieren de una exhaustiva investigación previa. Una técnica que utilizan los cibercriminales para ejecutar este engaño es el llamado fraude del CEO.

Casos emblemáticos existen y no son tan antiguos. Por ejemplo, un fabricante aeroespacial se convirtió en una víctima más cuando un gerente financiero recibió un correo electrónico que creyó procedía del director general de la empresa. Le pedía una transferencia inmediata de unos US$ 44 millones para cerrar un importante acuerdo comercial. Se hizo la operación y luego, cuando descubrieron el fraude, ya el atacante se había llevado el dinero.

Desde ESET explican que estos ataques tienen una sofisticación que combina técnicas de ingeniería social avanzada y requieren de una exhaustiva investigación previa. Una técnica que utilizan los cibercriminales para ejecutar este engaño es el llamado «fraude del CEO», añaden, cuando el cibercriminal suplanta la identidad de personas de altos rangos y envían mensajes a otras personas de alto rango o mandos intermedios.

“Este tipo de ataques hacen necesario aumentar la conciencia de que toda la información pública puede ayudarles a los cibercriminales a cometer estos ataques en los que se suplanta la identidad de una persona o entidad. A los atacantes le serán útiles los perfiles públicos de las personas, tanto en redes personales como Facebook, Instagram, Twitter, o perfiles profesionales en, por ejemplo, LinkedIn”, comenta Camilo Gutiérrez Amaya, jefe del Laboratorio de investigación de ESET Latinoamérica.

ESET explica que los ataques de whaling funcionan al seguir una secuencia estratégica y bien estructurada para garantizar la máxima efectividad. Los pasos clave incluyen:

- Investigación sobre la organización y sus ejecutivos, a partir de fuentes públicas, como redes sociales, sitios web corporativos e informes de medios de comunicación, con el fin de comprender la estructura organizacional e identificar posibles debilidades.

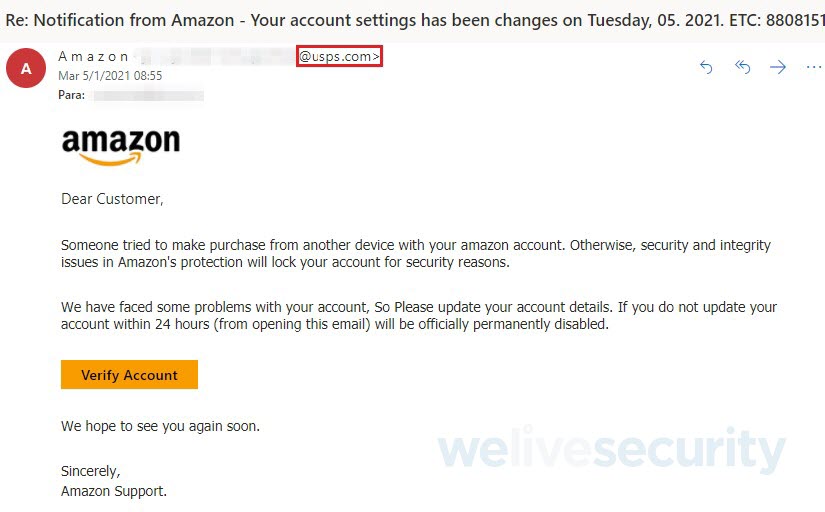

- Creación de correos electrónicos falsos altamente personalizados con la información obtenida, diseñados para parecer que provienen de fuentes confiables, a menudo imitando direcciones de correo electrónico de colegas, socios comerciales u otras entidades acreditadas, mediante la técnica de spoofing. Esta técnica permite ocultar la verdadera dirección de correo electrónico y cambiarla por una que parece legítima.

- Envío del correo electrónico con un sentido de urgencia para inducir una respuesta rápida. Puede incluir solicitudes para transferir fondos, compartir información confidencial, o hacer clic en un enlace malicioso.

Por su nivel de personalización y sofisticación puede ser difícil de detectar, sin embargo, hay algunas señales de advertencia que ESET recomienda se le brinde especial atención, a saber:

- Remitente falsificado: A veces, puede parecer que los correos electrónicos provienen de una fuente confiable, pero un examen detallado puede revelar ligeras discrepancias en la dirección de correo electrónico.

- Solicitudes inusuales: Siempre se debe comprobar por otros canales de comunicación, si se recibe una solicitud de información confidencial o transferencias financieras urgentes.

- Errores gramaticales y ortográficos: Aunque es una tendencia el uso de inteligencia artificial para la confección de las estrategias de ingeniería social que hacen a los correos de phishing más convincente, es útil prestar atención a posibles errores que puedan contener.